Terjadi serangan phising secara masif menyasar pengguna WooCommerce pada website berbasis wordpress, bentuk serangan ini dengan mengirimkan peringatan palsu melalui email tentang “critical patch” dikarenakan muncul backdoor di wordpress.

Penerima yang percaya bakal mengunduh pembaruan itu, namun yang terjadi adalah sebaliknya. Karena plugin ini palsu dan berbahaya yang akan membuat akun admin tersembunyi dan bermuatan web shell.

Serangan yang ditemukan peneliti Patchstack memperkirakan serangan ini kelanjutan dari serangan serupa pada akhir tahun 2023 yang menargetkan pengguna WordPress dengan patch palsu untuk kerentanan yang dibuat-buat.

Patchstack mengatakan kedua serangan tersebut menggunakan serangkaian web shell yang tidak biasa, metode penyembunyian muatan yang identik, dan isi email yang serupa.

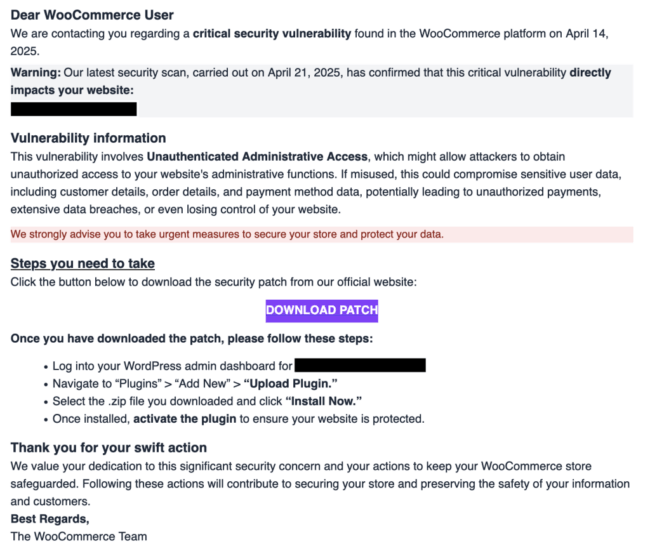

Peringatan keamanan palsu

Dengan menggunakan alamat email ‘help@security-woocommerce[.]com ini menargetkan para admin dengan memalsukan plugin e-commerce WooCommerce. Penerima diberitahu bahwa situs web mereka menjadi sasaran peretasan yang mengeksploitasi kerentanan ‘unauthenticated administrative access’.

Untuk melindungi toko daring dan data mereka, penerima disarankan untuk mengunduh patch menggunakan tombol yang disematkan pada email, dengan petunjuk langkah demi langkah tentang cara menginstalnya.

“Kami menghubungi Anda terkait kerentanan keamanan kritis yang ditemukan di platform WooCommerce pada 14 April 2025,” demikian bunyi email phishing tersebut.

“Peringatan: Pemindaian keamanan terbaru kami, yang dilakukan pada tanggal 21 April 2025, telah mengonfirmasi bahwa kerentanan kritis ini berdampak langsung pada situs web Anda.”

“Kami sangat menyarankan Anda untuk mengambil tindakan segera guna mengamankan toko Anda dan melindungi data Anda,” lanjut email tersebut untuk menambahkan ketakutan atas kerentanan tersebut.

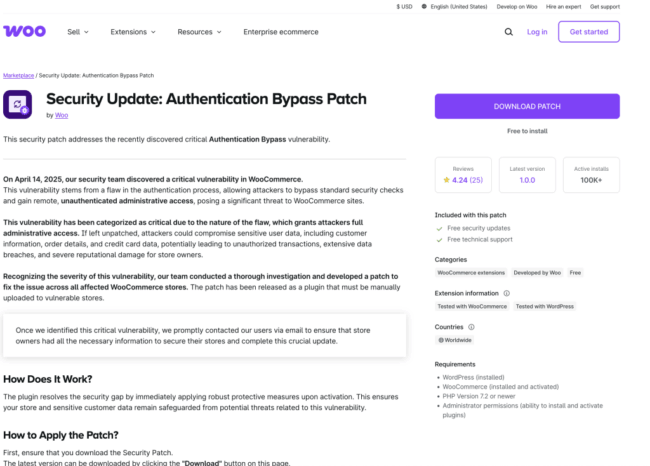

Mengeklik tombol ‘Unduh Patch’ akan membawa korban ke situs web yang memalsukan WooCommerce, menggunakan domain ‘woocommėrce[.]com’ yang sangat menipu yang hanya berbeda satu karakter dari yang resmi, woocommerce.com.

Domain jahat tersebut menggunakan teknik serangan homograf di mana karakter Lithuania “ė” (U+0117) digunakan sebagai ganti “e,” sehingga mudah terlewat.

Setelah korban memasang perbaikan keamanan palsu (“authbypass-update-31297-id.zip”), plugin ini membuat cronjob dengan nama acak membuat admin baru yang berjalan setiap menit.

Selanjutnya, plugin mendaftarkan situs yang terinfeksi melalui permintaan HTTP GET ke ‘woocommerce-services[.]com/wpapi,’ dan tahap berikutnya mengambil muatan yang dikaburkan.

Pada gilirannya, juga memasang web shell berbasis PHP di bawah folede ‘wp-content/uploads/,’ termasuk P.A.S.-Form, p0wny, dan WSO.

Patchstack mengomentari bahwa web shell ini memungkinkan kontrol penuh atas situs dan dapat digunakan untuk injeksi iklan, mengarahkan pengguna ke tujuan jahat, mendaftarkan server ke botnet DDoS, mencuri informasi kartu pembayaran, atau mengeksekusi ransomware untuk mengenkripsi situs dan memeras pemiliknya.

Untuk menghindari deteksi, plugin ini menghapus dirinya sendiri dari daftar plugin yang terlihat dan juga menyembunyikan akun administrator jahat yang dibuatnya.

Patchstack menyarankan pemilik situs web untuk memeriksa akun admin untuk nama acak 8 karakter, cronjob yang tidak biasa, folder bernama ‘authbypass-update,’ dan permintaan keluar ke woocommerce-services[.]com, woocommerce-api[.]com, atau woocommerce-help[.]com.

Pihak pengembang WooCommerce telah merilis pemberitahuan pada bulan lalu.