Zero Day Vulnerability Aplikasi Pesan Telegram Izinkan File APK Berbahaya Sebagai Video

Telegram zero-day mengizinkan pengiriman APK Android berbahaya sebagai video

Kerentanan ZERO-DAY pada Telegram di versi Android yang dijuluki ‘EvilVideo’ memungkinkan penyerang mengirim muatan APK Android berbahaya yang disamarkan menjadi file video.

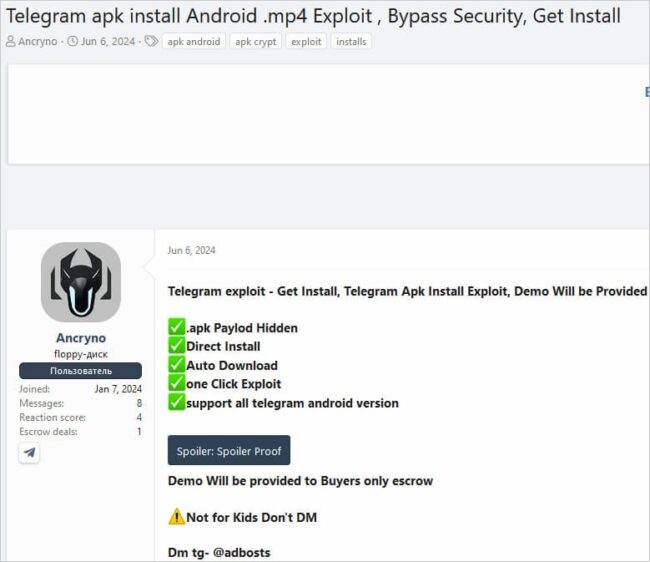

Ancaman yang diberi nama ‘Ancryno’ pertama kali mulai menjual eksploitasi zero-day vulnerability Telegram pada tanggal 6 Juni 2024, dalam sebuah postingan di forum peretasan XSS berbahasa Rusia, menyatakan bahwa kelemahan tersebut ada di Telegram v10.14.4 dan yang lebih lama.

Peneliti ESET menemukan kelemahan tersebut setelah demonstrasi PoC dibagikan di saluran Telegram publik, sehingga memungkinkan mereka mendapatkan muatan berbahaya.

ESET mengonfirmasi bahwa eksploitasi tersebut berfungsi di Telegram v10.14.4 atau versi lebih lama dan dinamai ‘EvilVideo.’ Peneliti ESET Lukas Stefanko mengungkapkan kelemahan tersebut kepada Telegram pada tanggal 26 Juni dan diinfokan kembali tanggal 4 Juli 2024.

Telegram merespons pada 4 Juli, dan menyatakan mereka sedang menyelidiki laporan tersebut dan kemudian menambal kerentanan di versi 10.14.5, yang dirilis pada 11 Juli 2024.

Ini berarti pelaku ancaman memiliki waktu setidaknya lima minggu untuk mengeksploitasi zero-day sebelum ditambal.

Meskipun tidak jelas apakah kelemahan tersebut dieksploitasi secara aktif dalam serangan, ESET berbagi server perintah dan kontrol (C2) yang digunakan oleh payload di ‘infinityhackscharan.ddns[.]net.’

BleepingComputer menemukan dua file APK berbahaya menggunakan C2 tersebut di VirusTotal [1, 2] yang berpura-pura menjadi Avast Antivirus atau ‘xHamster Premium Mod.’

Eksploitasi zero-day Telegram

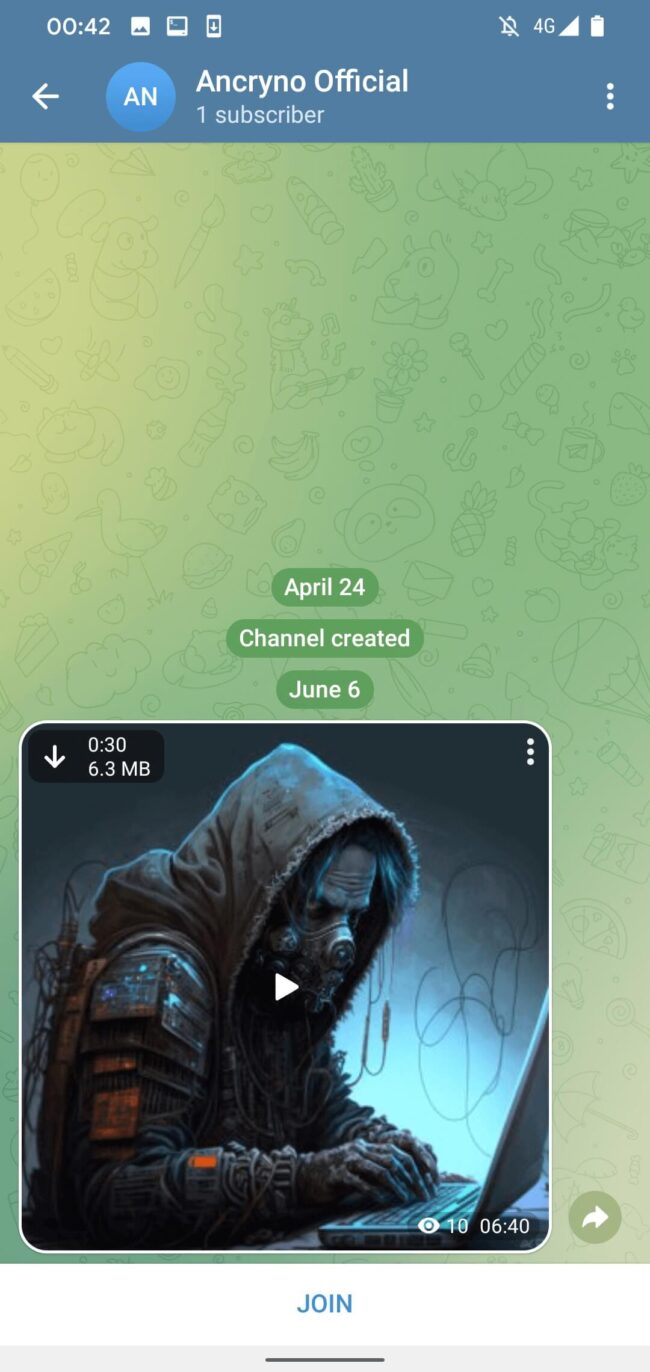

Cacat zero-day EvilVideo hanya berfungsi di Telegram untuk Android dan memungkinkan penyerang membuat file APK yang dibuat khusus, ketika dikirim ke pengguna lain di Telegram, muncul sebagai video yang disematkan.

ESET percaya bahwa eksploitasi tersebut menggunakan API Telegram untuk secara terprogram membuat pesan yang tampak menampilkan video berdurasi 30 detik.

Pada pengaturan defaultnya, aplikasi Telegram di Android secara otomatis mengunduh file media, sehingga peserta saluran menerima pesan di perangkat mereka setelah mereka membuka percakapan.

Bagi pengguna yang telah menonaktifkan unduh otomatis, satu ketukan pada pratinjau video sudah cukup untuk memulai pengunduhan file.

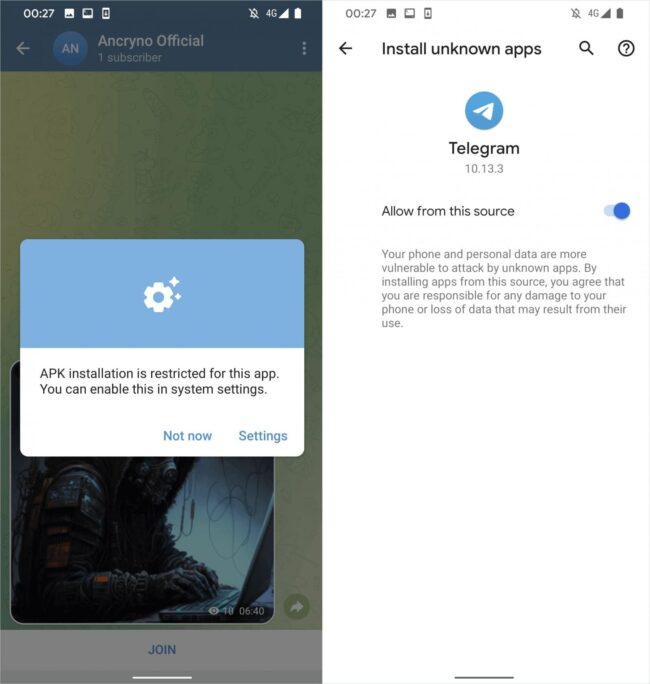

Saat pengguna mencoba memutar video palsu tersebut, Telegram menyarankan untuk menggunakan pemutar eksternal, sehingga penerima mengetuk tombol “Buka” dan mengeksekusi pesan video tersebut.

Selanjutnya, langkah berikutnya: korban harus mengaktifkan instalasi aplikasi yang tidak dikenal dari pengaturan perangkat, sehingga memungkinkan file APK berbahaya terinstal pada perangkat.

Meskipun pelaku ancaman mengklaim bahwa eksploitasi tersebut bersifat “satu klik”, faktanya bahwa eksploitasi tersebut memerlukan beberapa klik, langkah, dan pengaturan khusus agar muatan berbahaya dapat dieksekusi pada perangkat korban secara signifikan.

ESET menguji eksploitasi tersebut pada klien web Telegram dan Telegram Desktop dan menemukan bahwa eksploitasi tersebut tidak berfungsi di sana karena muatannya diperlakukan sebagai file video MP4.

Perbaikan Telegram pada versi 10.14.5 kini menampilkan file APK dengan benar di tinjauan pengunduhan, sehingga penerima tidak lagi tertipu dengan apa yang tampak sebagai file video.

Jika Anda baru-baru ini menerima file video yang meminta aplikasi eksternal untuk diputar melalui Telegram, lakukan pemindaian sistem file menggunakan rangkaian keamanan seluler untuk menemukan dan menghapus muatan dari perangkat Anda.

Biasanya, file video Telegram disimpan di ‘/storage/emulated/0/Telegram/Telegram Video/’ (penyimpanan internal) atau di ‘/storage/<SD Card ID>/Telegram/Telegram Video/’ (penyimpanan eksternal).

ESET membagikan video yang menunjukkan eksploitasi zero-day Telegram, yang dapat ditonton di bawah.

DIkutip dari Bleeping ComputerBleeping Computer